Comprometiendo el controlador de dominio - Active Directory

De la Explotación Web al Control del Directorio: El Camino Completo para un Ataque Golden Ticket

De la Explotación Web al Control del Directorio: El Camino Completo para un Ataque Golden Ticket

De la Explotación Web al Control del Directorio: El Camino Completo para un Ataque Golden Ticket

De la Explotación Web al Control del Directorio: El Camino Completo para un Ataque Golden Ticket

GreenHorn es una máquina de nivel facil, con sistema operativo Linux que tiene una vulnerabilidad de shell remoto en una aplicación web Pluck que lleva a la toma total del control del sistema.

GreenHorn es una máquina de nivel facil, con sistema operativo Linux que tiene una vulnerabilidad de shell remoto en una aplicación web Pluck que lleva a la toma total del control del sistema.

cozyhosting es una máquina de nivel facil, con sistema operativo Linux que tiene una vulnerabilidad en una aplicación web que lleva a la toma total del control del sistema.

cozyhosting es una máquina de nivel facil, con sistema operativo Linux que tiene una vulnerabilidad en una aplicación web que lleva a la toma total del control del sistema.

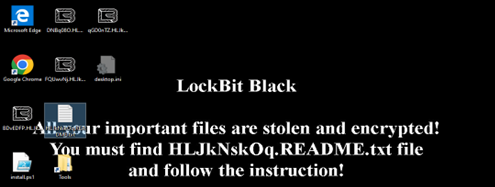

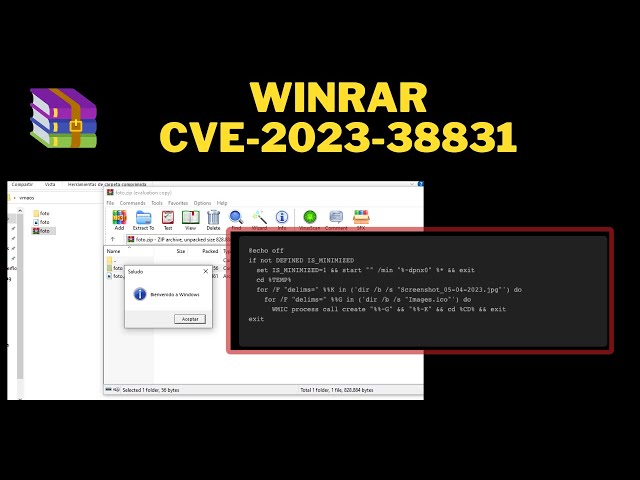

Campañas de phishing vía correo electrónico simulando factura de operador móvil con adjunto maliciosos, explotando vulnerabilidad de Winrar CVE-2023-38831 inyectando RAT para posterior infección de Ransomware LockBit 3.0

Campañas de phishing vía correo electrónico simulando factura de operador móvil con adjunto maliciosos, explotando vulnerabilidad de Winrar CVE-2023-38831 inyectando RAT para posterior infección de Ransomware LockBit 3.0

Analytics es una máquina Linux de dificultad fácil que implica explotar una vulnerabilidad en la herramienta Metabase, lo que nos permite la ejecución remota de código (RCE).

Analytics es una máquina Linux de dificultad fácil que implica explotar una vulnerabilidad en la herramienta Metabase, lo que nos permite la ejecución remota de código (RCE).

LockBit 3.0, se vio por primera vez en junio de 2022 y es más modular y evasivo que sus predecesores. Desde su aparición, LockBit 3.0 se ha convertido en una de las amenazas de ransomware más notorias en todo el mundo.

LockBit 3.0, se vio por primera vez en junio de 2022 y es más modular y evasivo que sus predecesores. Desde su aparición, LockBit 3.0 se ha convertido en una de las amenazas de ransomware más notorias en todo el mundo.

Keeper es una máquina basada en Linux de nivel facil que se centra en explotar vulnerabilidades en el gestor de contraseñas KeePass.

Keeper es una máquina basada en Linux de nivel facil que se centra en explotar vulnerabilidades en el gestor de contraseñas KeePass.

Se configurara un portal cautivo (Hotspot) mediante el cual se busca realizar la autenticación de usuarios a una red abierta , en este se ofrecerá un servicio de acceso a internet (Wifi gratis). luego de ello mediante la herramienta Setoolkit, se buscará obtener información confidencial de los usuarios autenticados

Se configurara un portal cautivo (Hotspot) mediante el cual se busca realizar la autenticación de usuarios a una red abierta , en este se ofrecerá un servicio de acceso a internet (Wifi gratis). luego de ello mediante la herramienta Setoolkit, se buscará obtener información confidencial de los usuarios autenticados

Campañas de phishing vía correo electrónico simulando promoción de plataformas de streaming y posterior captura de credenciales de usuario

Campañas de phishing vía correo electrónico simulando promoción de plataformas de streaming y posterior captura de credenciales de usuario

Group-IB Threat Intelligence ha identificado una vulnerabilidad de día cero de alta gravedad dentro de RARLabs WinRAR ( la empresa que desarrolla y distribuye WinRAR). CVE-2023-38831 es una vulnerabilidad de suplantación de extensión de archivo.

Group-IB Threat Intelligence ha identificado una vulnerabilidad de día cero de alta gravedad dentro de RARLabs WinRAR ( la empresa que desarrolla y distribuye WinRAR). CVE-2023-38831 es una vulnerabilidad de suplantación de extensión de archivo.

Vamos a resolver los desafíos de la categoría OSINT de la plataforma https://vulnmachines.com, que correpsponden a la busqueda información en internet para encontrar las flag.”

Vamos a resolver los desafíos de la categoría OSINT de la plataforma https://vulnmachines.com, que correpsponden a la busqueda información en internet para encontrar las flag.”

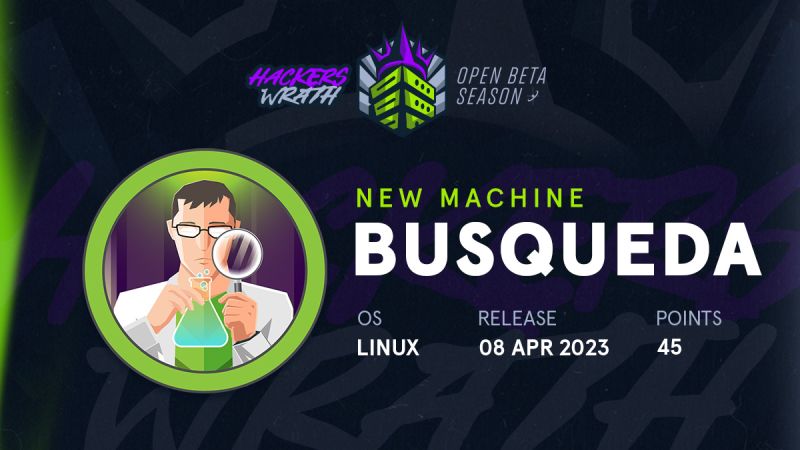

Busqueda es una máquina Linux de dificultad fácil que implica explotar una vulnerabilidad de inyección de comandos presente en un módulo de Python. Al aprovechar esta vulnerabilidad, obtenemos acceso a nivel de usuario a la máquina. A escalar privilegios a root, descubrimos credenciales dentro de un archivo de configuración de Git, lo que nos permite iniciar sesión en un local Servicio de gitea. Además, descubrimos que se puede ejecutar un script de verificación del sistema con privilegios de root. por un usuario específico. Al utilizar este script, enumeramos los contenedores Docker que revelan las credenciales para el cuenta Gitea del usuario administrador. Análisis adicional del código fuente del script de verificación del sistema en un El repositorio de Git revela un medio para explotar una referencia de ruta relativa, lo que nos permite la ejecución remota de código (RCE) con privilegios de root.

Busqueda es una máquina Linux de dificultad fácil que implica explotar una vulnerabilidad de inyección de comandos presente en un módulo de Python. Al aprovechar esta vulnerabilidad, obtenemos acceso a nivel de usuario a la máquina. A escalar privilegios a root, descubrimos credenciales dentro de un archivo de configuración de Git, lo que nos permite iniciar sesión en un local Servicio de gitea. Además, descubrimos que se puede ejecutar un script de verificación del sistema con privilegios de root. por un usuario específico. Al utilizar este script, enumeramos los contenedores Docker que revelan las credenciales para el cuenta Gitea del usuario administrador. Análisis adicional del código fuente del script de verificación del sistema en un El repositorio de Git revela un medio para explotar una referencia de ruta relativa, lo que nos permite la ejecución remota de código (RCE) con privilegios de root.

“Una máquina con Windows ha sido pirateada, es su trabajo investigar esta máquina con Windows y encontrar pistas sobre lo que podría haber hecho el hacker.

“Una máquina con Windows ha sido pirateada, es su trabajo investigar esta máquina con Windows y encontrar pistas sobre lo que podría haber hecho el hacker.

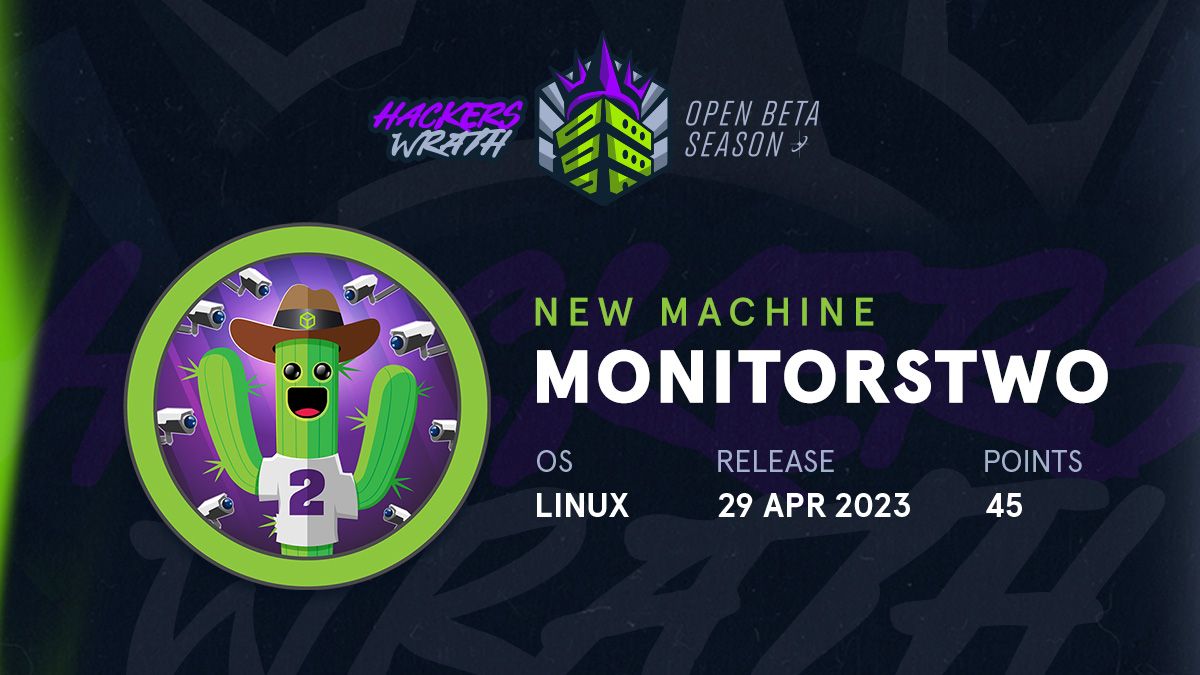

MonitorsTwo es una máquina de dificultad fácil en la plataforma de HTB. Para acceder debemos explotar una vulnerabilidad en Cacti, accederemos a un contenedor en el que tendremos que elevar privilegios mediante un binario SUID, conseguiremos acceso a la máquina principal crackeando un hash obtenido mediante la enumeración de la base de datos MySQL. Para escalar privilegios en la máquina principal, encontraremos una vulnerabilidad en Docker en la cual podremos ejecutar comandos del contenedor en la máquina principal obteniendo así root gracias a la bash con permisos SUID..

MonitorsTwo es una máquina de dificultad fácil en la plataforma de HTB. Para acceder debemos explotar una vulnerabilidad en Cacti, accederemos a un contenedor en el que tendremos que elevar privilegios mediante un binario SUID, conseguiremos acceso a la máquina principal crackeando un hash obtenido mediante la enumeración de la base de datos MySQL. Para escalar privilegios en la máquina principal, encontraremos una vulnerabilidad en Docker en la cual podremos ejecutar comandos del contenedor en la máquina principal obteniendo así root gracias a la bash con permisos SUID..

Nuestra unidad de ciberdelincuencia ha estado investigando a un conocido grupo APT durante varios meses. El grupo ha sido responsable de varios ataques de alto perfil contra organizaciones corporativas. Sin embargo, lo interesante de ese caso es que han desarrollado un servidor de comando y control personalizado propio. Afortunadamente, nuestra unidad pudo asaltar la casa del líder del grupo APT y tomar una captura de memoria de su computadora mientras aún estaba encendida. Analiza la captura para intentar encontrar el código fuente del servidor.”

Nuestra unidad de ciberdelincuencia ha estado investigando a un conocido grupo APT durante varios meses. El grupo ha sido responsable de varios ataques de alto perfil contra organizaciones corporativas. Sin embargo, lo interesante de ese caso es que han desarrollado un servidor de comando y control personalizado propio. Afortunadamente, nuestra unidad pudo asaltar la casa del líder del grupo APT y tomar una captura de memoria de su computadora mientras aún estaba encendida. Analiza la captura para intentar encontrar el código fuente del servidor.”

Un desarrollador junior acaba de cambiarse a una nueva plataforma de control de código fuente. ¿Puedes encontrar la ficha secreta?

Un desarrollador junior acaba de cambiarse a una nueva plataforma de control de código fuente. ¿Puedes encontrar la ficha secreta?

Se detectó tráfico sospechoso desde la PC virtual de un reclutador. Se capturó un volcado de memoria de la máquina virtual infractora antes de que se eliminara de la red para la creación de imágenes y el análisis. Nuestro reclutador mencionó que recibió un correo electrónico de alguien con respecto a su currículum. Se recuperó una copia del correo electrónico y se proporciona como referencia. Encuentre y decodifique la fuente del malware para encontrar la bandera.”

Se detectó tráfico sospechoso desde la PC virtual de un reclutador. Se capturó un volcado de memoria de la máquina virtual infractora antes de que se eliminara de la red para la creación de imágenes y el análisis. Nuestro reclutador mencionó que recibió un correo electrónico de alguien con respecto a su currículum. Se recuperó una copia del correo electrónico y se proporciona como referencia. Encuentre y decodifique la fuente del malware para encontrar la bandera.”

Security Onion es una distribución de Linux abierta y gratuita para la búsqueda de amenazas, la supervisión de la seguridad y la gestión de registros. Cuenta con múltiples herramientas de seguridad en redes en un sólo sistema operativo.

Security Onion es una distribución de Linux abierta y gratuita para la búsqueda de amenazas, la supervisión de la seguridad y la gestión de registros. Cuenta con múltiples herramientas de seguridad en redes en un sólo sistema operativo.

HoneyDrive es una distribución Linux orientada a la seguridad TI y, en particular, al despliegue y control de herramientas de tipo Honeypot. HoneyDrive ha sido creada por Bruteforce Lab. La distribución se basa en una máquina virtual Xubuntu en formato OVA (Open Virtual Appliance) que puede descargarse desde la página oficial de SourceForge..

HoneyDrive es una distribución Linux orientada a la seguridad TI y, en particular, al despliegue y control de herramientas de tipo Honeypot. HoneyDrive ha sido creada por Bruteforce Lab. La distribución se basa en una máquina virtual Xubuntu en formato OVA (Open Virtual Appliance) que puede descargarse desde la página oficial de SourceForge..

AlienVault OSSIM es una gestión de eventos e información de seguridad (SIEM) de código abierto y rica en funciones que incluye recopilación, normalización y correlación de eventos.

AlienVault OSSIM es una gestión de eventos e información de seguridad (SIEM) de código abierto y rica en funciones que incluye recopilación, normalización y correlación de eventos.

T-Pot es una suit multiuso que despliega una variedad de contenedores docker y docker-compose específicos de protocolo que emulan servicios explotables comunes.

T-Pot es una suit multiuso que despliega una variedad de contenedores docker y docker-compose específicos de protocolo que emulan servicios explotables comunes.

pfSense es una distribución personalizada de FreeBSD adaptado para su uso como Firewall y Enrutador. Se caracteriza por ser de código abierto, puede ser instalado en una gran variedad de ordenadores, y además cuenta con una interfaz web sencilla para su configuración.

pfSense es una distribución personalizada de FreeBSD adaptado para su uso como Firewall y Enrutador. Se caracteriza por ser de código abierto, puede ser instalado en una gran variedad de ordenadores, y además cuenta con una interfaz web sencilla para su configuración.

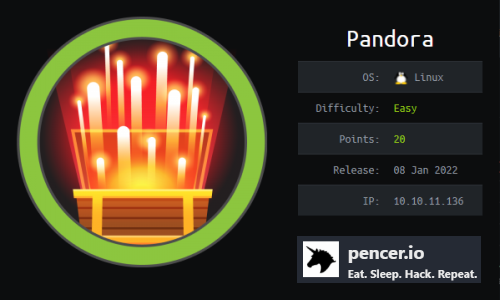

Pandora es una máquina Linux de fácil calificación. El escaneo de puertos revela un servicio SSH, un servidor web y SNMP ejecutándose en la caja.

Pandora es una máquina Linux de fácil calificación. El escaneo de puertos revela un servicio SSH, un servidor web y SNMP ejecutándose en la caja.

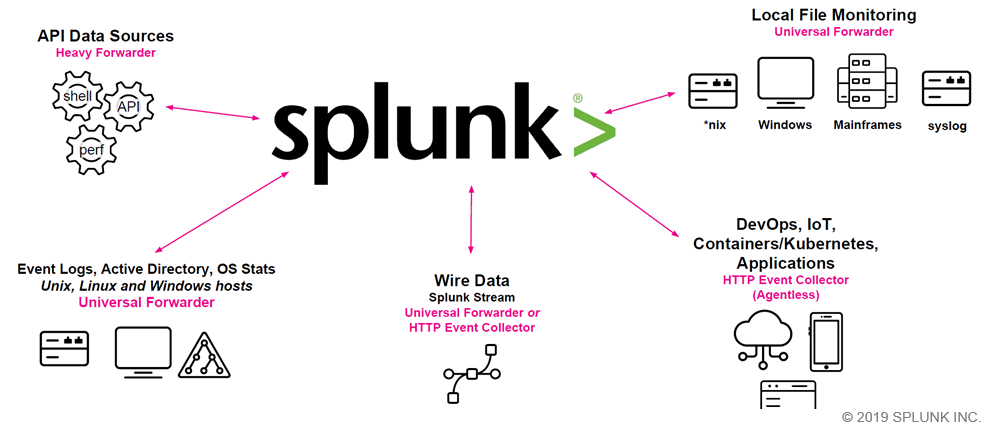

Splunk es la solución SIEM (Security Information & Event Management) que permite monitorizar y analizar todo el big data de la empresa (en aplicaciones, sistemas e infraestructuras) a través de una interfaz web.

Splunk es la solución SIEM (Security Information & Event Management) que permite monitorizar y analizar todo el big data de la empresa (en aplicaciones, sistemas e infraestructuras) a través de una interfaz web.

Una vulnerabilidad de ejecución remota de código de proxy/equilibrador de carga F5 BIG-IP® 8.

Una vulnerabilidad de ejecución remota de código de proxy/equilibrador de carga F5 BIG-IP® 8.

la vulnerabilidad crítica de elevación de privilegios 10/10 de Windows ZeroLogon Netlogon permite a los actores de amenazas obtener rápidamente acceso a las credenciales de administrador de dominio en un controlador de dominio. A partir de ahí, pueden recopilar datos confidenciales o implementar malware, como ransomware.

la vulnerabilidad crítica de elevación de privilegios 10/10 de Windows ZeroLogon Netlogon permite a los actores de amenazas obtener rápidamente acceso a las credenciales de administrador de dominio en un controlador de dominio. A partir de ahí, pueden recopilar datos confidenciales o implementar malware, como ransomware.

Una vulnerabilidad de cruce de directorio de Citrix Application Delivery Controller (ADC) y Gateway, que puede llevar a la ejecución remota de código sin credenciales.

Una vulnerabilidad de cruce de directorio de Citrix Application Delivery Controller (ADC) y Gateway, que puede llevar a la ejecución remota de código sin credenciales.

la vulnerabilidad del servicio de escritorio remoto de Windows BlueKeep permite a los usuarios no autenticados realizar la ejecución remota de código.

la vulnerabilidad del servicio de escritorio remoto de Windows BlueKeep permite a los usuarios no autenticados realizar la ejecución remota de código.

Heartbleed, mejor conocida como CVE-2014-0160 es una vulnerabilidad que permite a un atacante leer hasta 64 Kb de memoria por ataque en cualquier cliente o servidor conectado.

Heartbleed, mejor conocida como CVE-2014-0160 es una vulnerabilidad que permite a un atacante leer hasta 64 Kb de memoria por ataque en cualquier cliente o servidor conectado.