Instalación Security Onion - Herramientas

SECURITY ONION

Security Onion es una distribución de Linux abierta y gratuita para la búsqueda de amenazas, la supervisión de la seguridad y la gestión de registros. Cuenta con múltiples herramientas de seguridad en redes en un sólo sistema operativo.

Cuenta con herramientas de sistemas de detección y prevención de intrusiones (IDS/IPS). también, cuenta con herramientas basada en reglas, como es Suricata, esta herramienta funcionan en base a reglas, las cuales ayudan a la detección de intrusiones para su posterior bloqueo.

También cuenta con una herramienta que se basa en análisis como Zeek. Se encarga de monitorizar la actividad en la red recogiendo registros de todas las conexiones y solicitudes DNS, SSL, HTTP, FTP, SSH, y Syslog.

Dentro de sus herramientas incorporadas también podemos encontrar.

• TheHive

• Playbook

• Fleet

• Osquery

• CyberChef

• Elasticsearch

• Logstash

• Kibana

• Suricata

• Zeek

• Wazuh

Estas herramientas en conjunto permiten a Security Onion realizar la captura completa de paquetes, detección de redes y puntos finales (basada en reglas), análisis y correlación de los conjuntos de datos adquiridos.

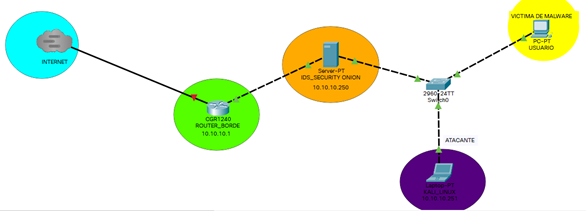

1. Topología:

Para realizar el proceso de instalación vamos a trabajar con la siguiente topología de red.

2. Instalación:

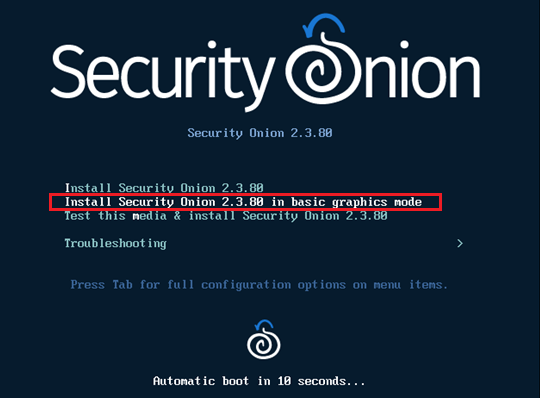

Luego debemos descargar la imagen ISO con la versión más reciente 2.3.80 que vamos a utilizar de la página oficial https://securityonionsolutions.com/software.

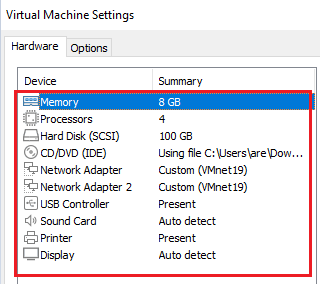

Después de descargar la imagen ISO, vamos a configurar nuestra máquina virtual con las características mínimas de hardware recomendadas por el proveedor.

Luego de configurar la máquina virtual procedemos a encenderla y cargar nuestra imagen ISO. Seleccionamos la instalación de modo gráfico.

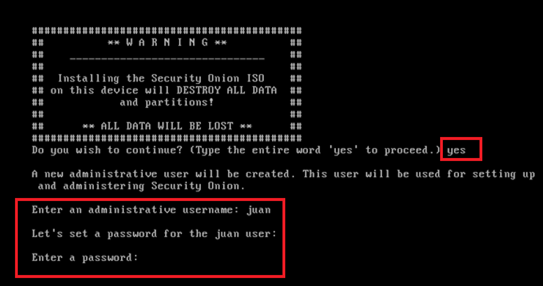

Realizamos la creación de un usuario y contraseña para el ingreso al sistema.

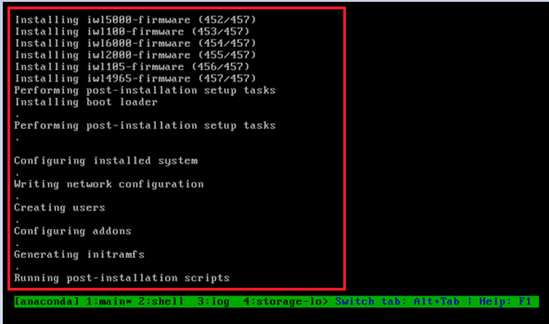

Esperamos que termine el proceso.

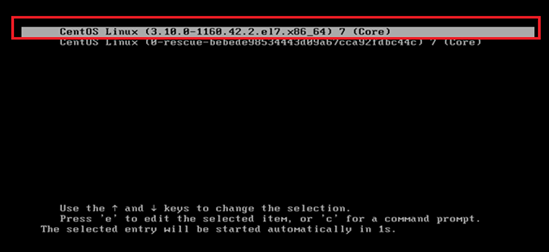

Luego se reiniciará el sistema, cuando inicie seleccionamos el primer sistema operativo.

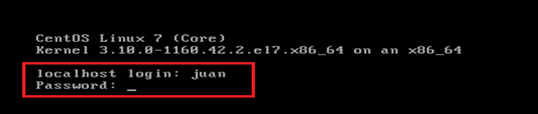

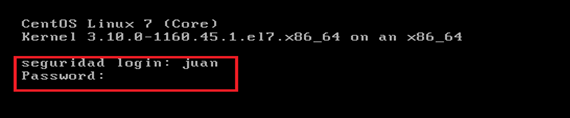

Ingresamos el usuario y la contraseña creada previamente.

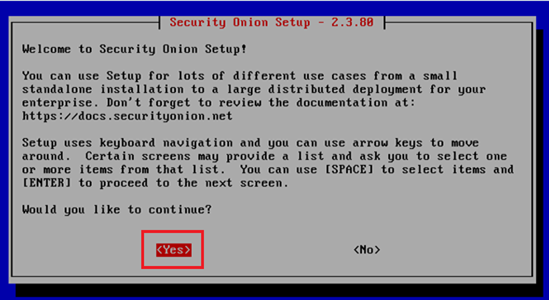

Iniciará el menú de instalación, en donde damos sí.

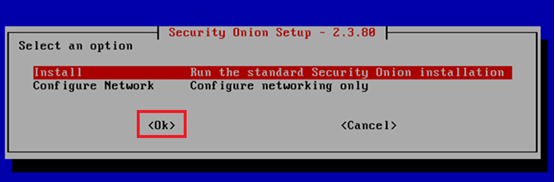

Seleccionamos la opción de instalación del programa.

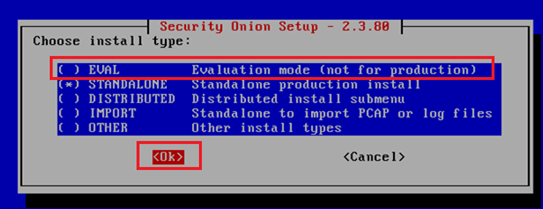

En este menú vamos a seleccionar el tipo de instalación, vamos a instalar en este caso EVALUATION, ya que nos traen algunas reglas y programas preconfigurados.

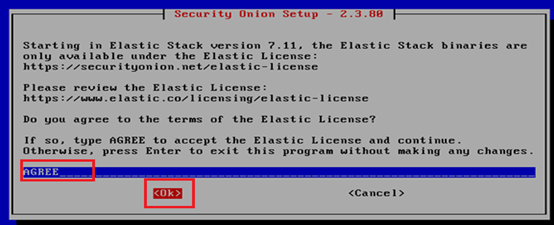

Confirmamos estar de acuerdo con los términos de licencia.

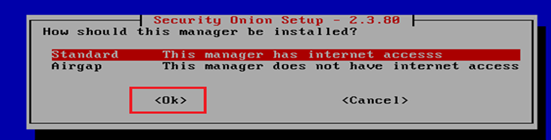

Seleccionamos una instalación estándar para la administración.

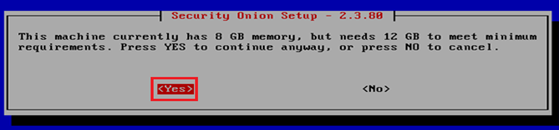

Nos van a recomendar las características de memoria RAM y espacio en disco duro que vamos a necesitar.

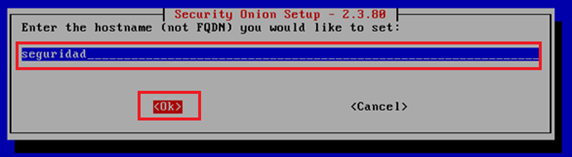

Escribimos el nombre que le vamos a dar a la máquina.

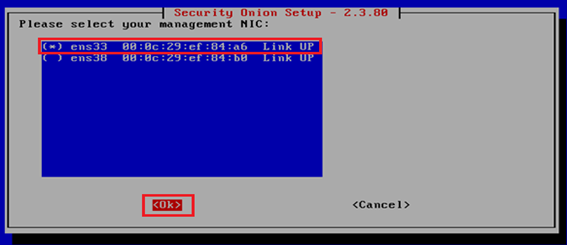

Vamos a seleccionar la interface de administracion.

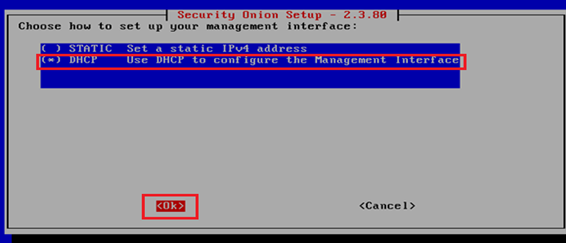

Seleccionamos el modo de direccionamiento que tendrá la interfaz, en este caso vamos a entregar direccionamiento por DHCP.

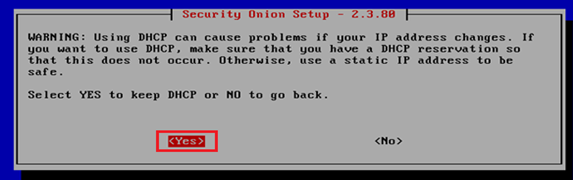

Nos arroja una advertencia por usar direccionamiento DHCP ya que esta podría estar cambiando, pero como vamos a hacerlo solo a modo de laboratorio es suficiente.

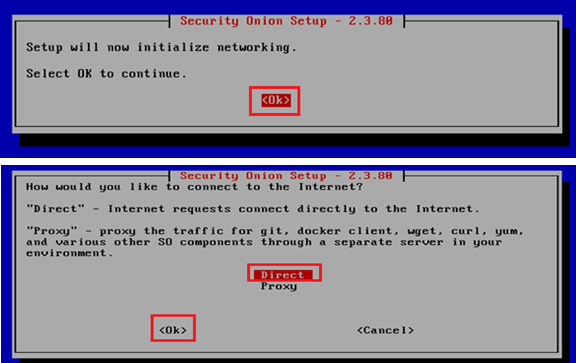

Damos en OK para confirmar. Vamos a seleccionar que la conexión se realizara sin Proxy.

Esperamos que carguen las configuraciones.

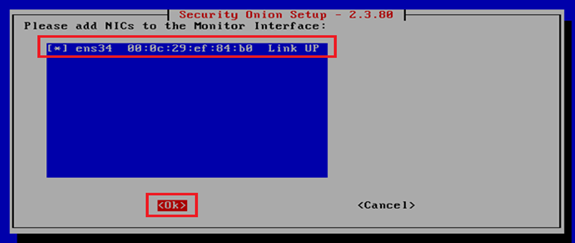

Luego nos pedirá la interfaz por donde se va a monitorizar.

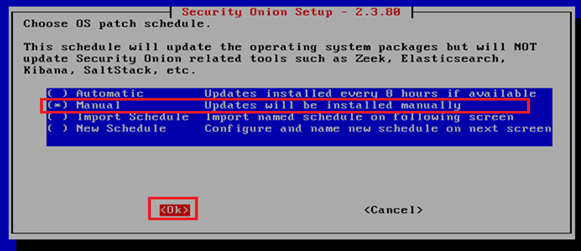

Vamos a seleccionar de manera manual la forma en que se descarguen actualizaciones del sistema.

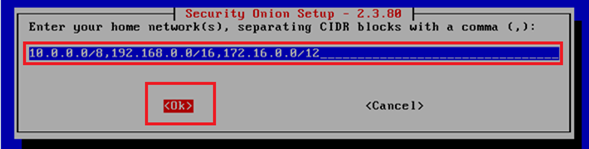

Ingresamos los direccionamientos que van a ser monitorizados, en el caso que se tenga varias redes.

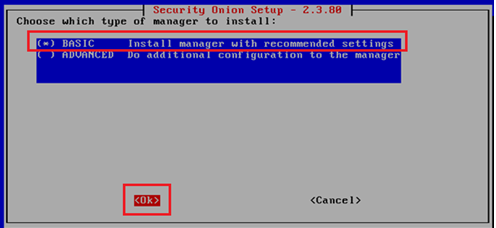

Seleccionamos un tipo de instalación básica.

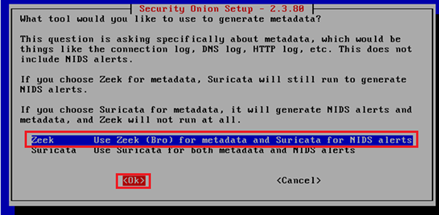

En esta opción vamos a trabajar con SURICATA como IDS y ZEEK para análisis de metadatos.

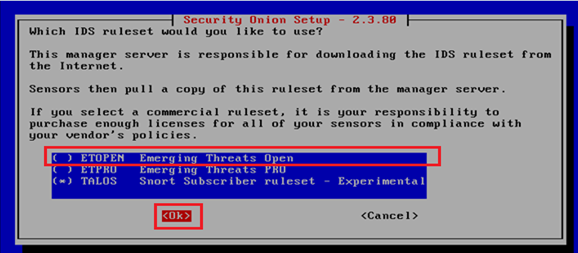

Vamos a seleccionar la opción ETOPEN para que se descargue y se configuren reglas predeterminada.

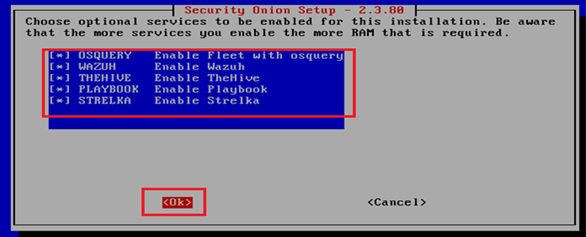

Escogemos instalar algunas aplicaciones de ayuda que mas adelante utilizaremos.

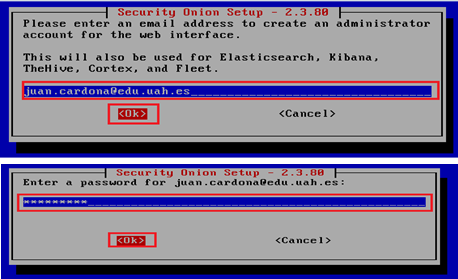

Luego creamos una direccion de correo para el ingreso al panel de administracion de los diferentes servicios y creamos una contraseña.

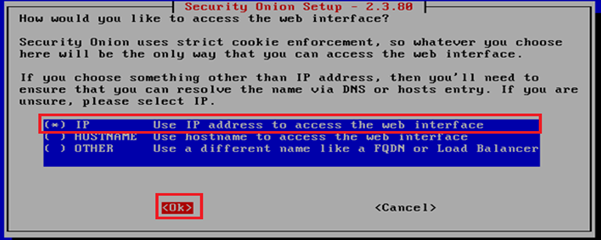

Seleccionamos el modo para ingresar a los servicios web, en este caso seleccionamos por medio de la dirección IP.

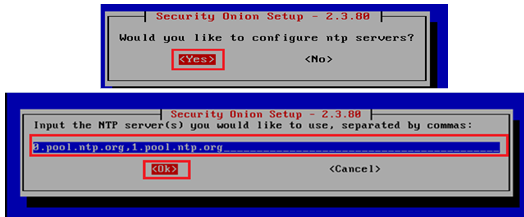

Nos pide si quieres configurar un servicio de NTP, luego nos arroja por defecto la dirección de un NTP server.

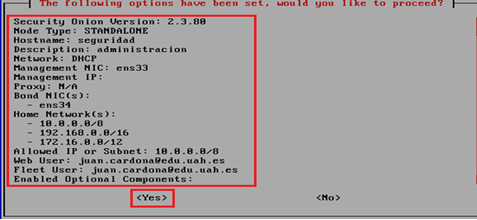

Confirmamos las opciones de configuracion que seleccionamos.

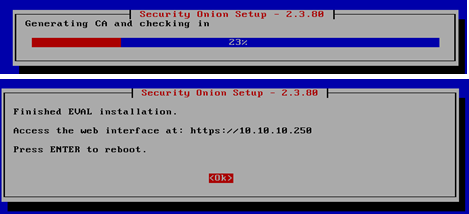

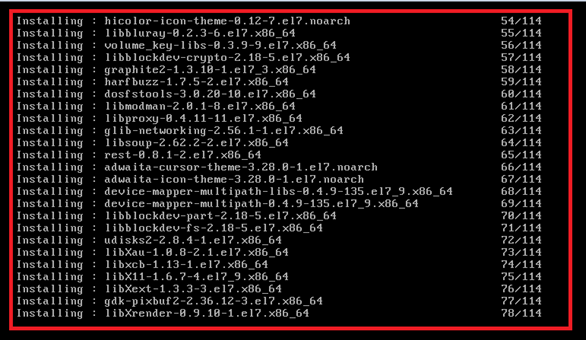

Esperamos el proceso de instalación y al finalizar vamos a reiniciar el sistema.

Luego del reinicio vamos a ingresar con las credenciales creadas.

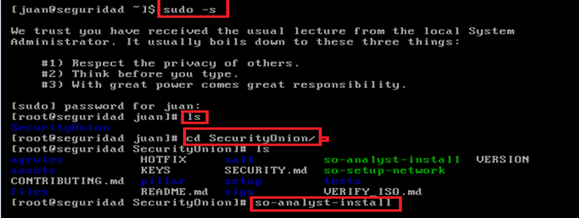

Luego vamos a realizar la instalación del modo grafico como usuario root, ejecutando el archivo SO-ANALYSTS-INSTALL ubicado en la la carpeta Security Onion que esta en el escritorio del usuario.

Luego de terminar la instalación, se reiniciará el sistema.

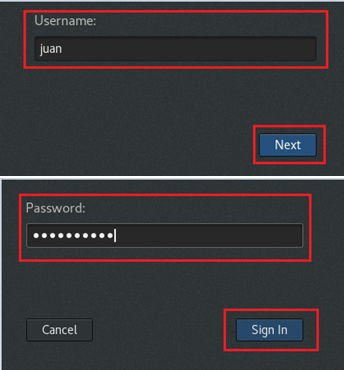

Ahora ya podemos ver un entorno gráfico, ingresamos con las credenciales creadas.

Ahora ya podemos ver el entorno grafico de nuestra aplicación.

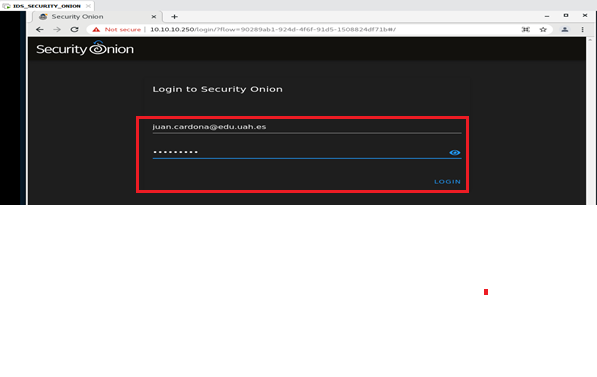

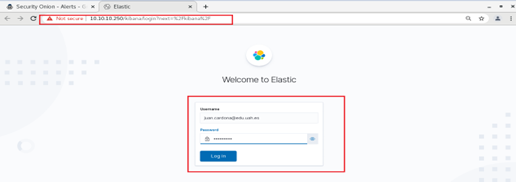

Ahora vamos a un navegador instalado ya en la maquina e ingresamos nuestra dirección IP que obtuvo por DHCP, luego ingresamos con el correo y contraseña creadas en la instalación.

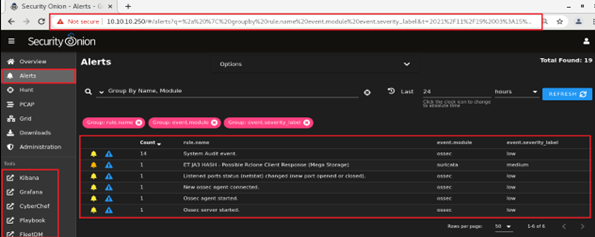

Nos dirigimos en el menú Alerts para observar el panel de alertas generados, podemos ver el tipo de alerta, el módulo que la identifico (Suricata, Ossec), el nivel de gravedad entre otros datos más.

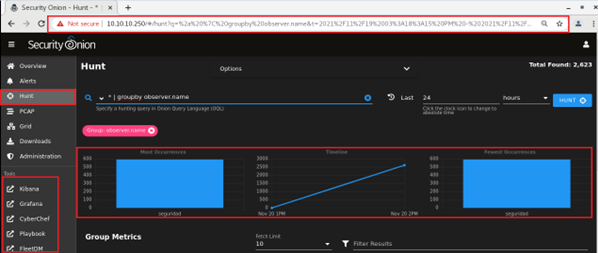

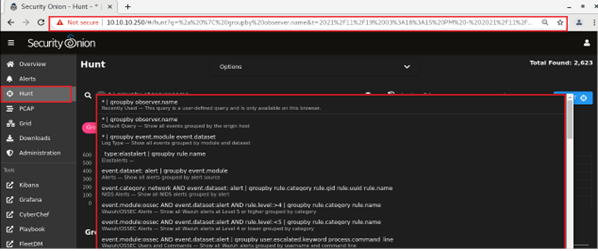

Ahora vamos a explorar el menú Hunt que permite visualizar alertas NIDS de Suricata , alertas HIDS de Wazuh , registros de metadatos de protocolo de Zeek.

También podemos filtrar tráfico desde la barra de búsqueda con diferentes parámetros.

Herramientas:

Kibana:

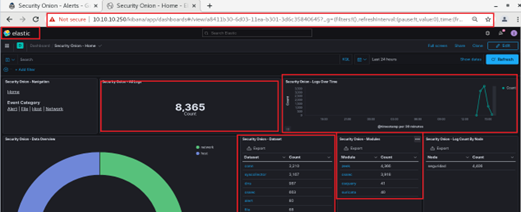

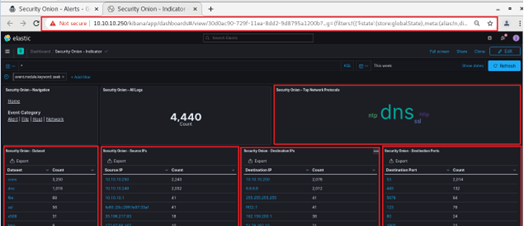

Kibana, permite analizar rápidamente los tipos de datos que genera Security Onion, incluye alertas no solo de NISD / HIDS, sino también los registros de Zeek y registros del sistema recopilado a través de syslog.

Ingresamos con la cuenta de correo y contraseña creadas en la instalación.

Luego veremos la página inicial en donde se logra ver diferente información relacionada con el tráfico de red.

Podemos filtrar para observar por tipos de protocolos, IP, puertos o tipos de alerta.

Grafana:

En la aplicación Grafana vamos a poder observar un estado de salud del sistema, porcentajes de CPU, memoria, tráfico de red, entre otros indicadores.

Playbook:

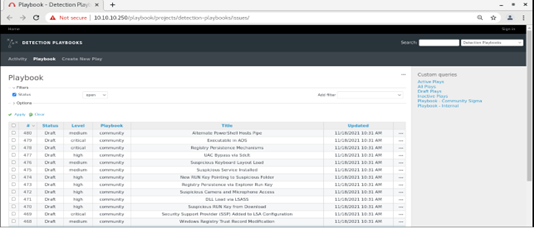

Playbook es una aplicación web que le permite crear una guía de detección, que a su vez consta de jugadas individuales. Estos juegos son completamente autónomos y describen los diferentes aspectos en torno a la estrategia de detección particular.

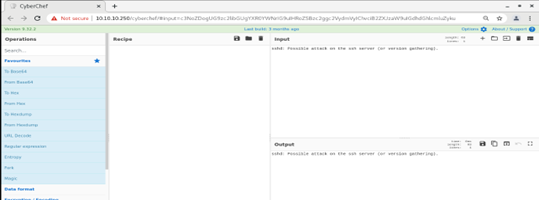

CyberChef:

CyberChef permite decodificar, descomprimir y analizar paquetes ip. Las alertas , la búsqueda y el PCAP le permiten enviar datos de forma rápida y sencilla a CyberChef para su posterior análisis.

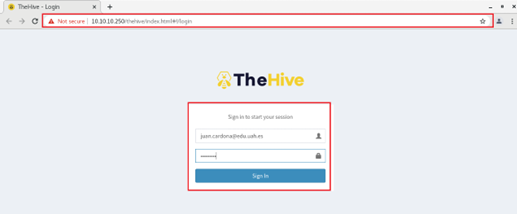

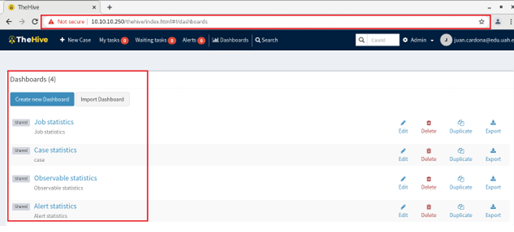

TheHive:

TheHive es una interfaz de gestión de casos, mientras se esta trabajando con algunas alertas en los módulos Hunt o Kibana, se podría presentar algunas alertas o registros que se consideren enviar a TheHive y posteriormente crear casos.

Luego estos casos serán gestionados por personal creado anteriormente.

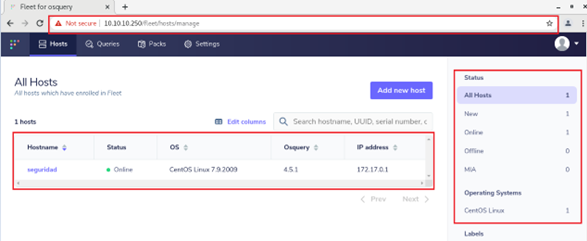

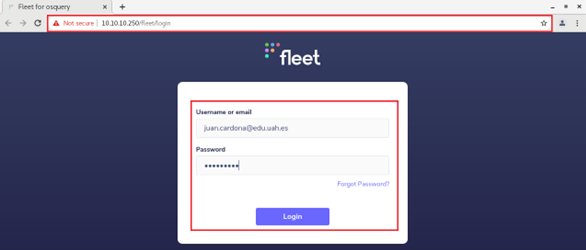

Fleet:

Fleet, se usa para administrar la implementación de Osquery el cual utiliza comandos SQL básicos para aprovechar un modelo de datos relacional para describir un dispositivo, ingresamos con las credenciales creadas en la instalación.

Luego de ingresar podemos ver la interfaz de inicio en donde podremos agregar equipos y realizar consultas por comandos SQL sobre la infraestructura de nuestros Sistemas operativos, también permite por ejemplo hacer consultas sobre los procesos en ejecución, usuarios, cambios en contraseñas, dispositivos USB, puerto abierto, entre otras consultas.